經得起原始碼資安弱點掃描的程式設計習慣培養(十三)_Missing Column Encryption

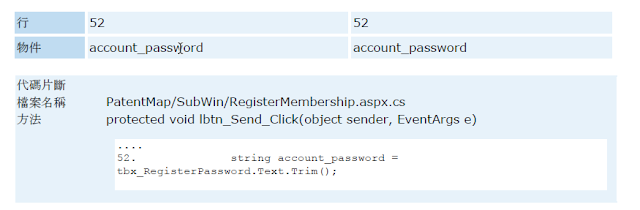

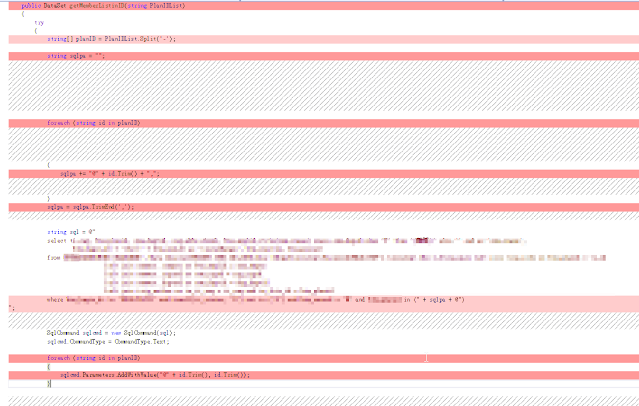

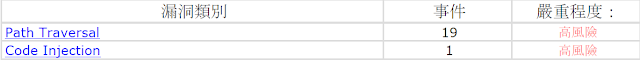

接續前幾篇系列 經得起原始碼資安弱點掃描的程式設計習慣培養(一)_OWASP Top 10(十大網站安全風險)_學習寫更安全程式碼的網站推薦 經得起原始碼資安弱點掃描的程式設計習慣培養(二)_8.Insecure Deserialization :不安全的反序列化漏洞ASP.NET處理方式 經得起原始碼資安弱點掃描的程式設計習慣培養(三)_7.Cross Site Scripting(XSS)_Stored XSS_Reflected XSS All Clients 經得起原始碼資安弱點掃描的程式設計習慣培養(四)_1.Injection注入攻擊_SQL Injection)_order by 語句正確參數化套入 經得起原始碼資安弱點掃描的程式設計習慣培養(四)_2.Injection注入攻擊_SQL Injection_In語句正確參數化套入 經得起原始碼資安弱點掃描的程式設計習慣培養(五)_Missing HSTS Header 經得起原始碼資安弱點掃描的程式設計習慣培養(六)_Path Traversal 經得起原始碼資安弱點掃描的程式設計習慣培養(七)_Code Injection 經得起原始碼資安弱點掃描的程式設計習慣培養(八)_Client DOM XSS 經得起原始碼資安弱點掃描的程式設計習慣培養(九)_Use of Cryptographically Weak PRNG(Pseudo-Random Number Generator) 經得起原始碼資安弱點掃描的程式設計習慣培養(十)_Heap Inspection 經得起原始碼資安弱點掃描的程式設計習慣培養(十一)_HttpOnlyCookies In Config 經得起原始碼資安弱點掃描的程式設計習慣培養(十二)_Data Filter Injection 可能發生的問題 將資料存於純文字會讓擁有瀏覽伺服器權限的使用者獲得機密資料。 原因 資料庫的欄位以明文形式儲存,代表如果能通到SQL server 就能輕鬆讀取資料。 將資料存入欄位時加密,既可以保密也不會有風險 。 建議 欄位加密是在SQL server 2017 以及 Azure SQL DB才問世的,如果 在使用這兩個伺服器的話,建議開起Column Encryption 來 確保在SQL server的資料是安全的。