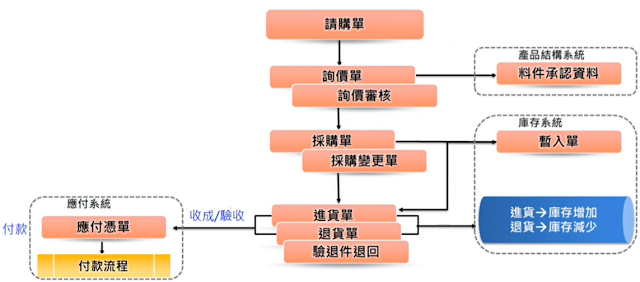

Domain Know-How_鼎新ERP_採購流程筆記

以下是鼎新Workflow的採購流程 工程/研發單位會有原物料需求,因此會開立請購單請採購人員採買。 當採購人員收到請購單通知後,突然發現部分料件過去不曾買過,沒有建立過歷史資料,Database不夠齊全,此時就需要進行廠商的詢比議價。 在詢比議價過程,可能還會顧慮到比方食安或包材,塑化劑、瘦肉精議題。 或更白話來說料件不符合規則、法規,請廠商提供文件,建立料件承認資料。 代表此料件拿過認證、有合格的。 當詢完價後會再給主管跟相關人員作審核,覺得和廠商採買,當沒問題才下採購(訂)單。 若後續有交期變更或數量、內容變更等等,則透過採購變更單來異動保存歷史紀錄。 若直接從採購單源頭單據資料異動,會沒有歷史紀錄可追朔。如果後續因供應商交期延後變更,導致公司停線斷料,就會死無對證。 若廠商很棒遵守預交日壓線或提前運送入廠,此時才透過進貨單據作收料。 經過品保檢驗合格才真正入庫,若沒檢驗過關則開立驗退件退回。 如果是入庫或上線才發現瑕疵或其他原因想退,才透過退貨單。 也有一種情況是跟廠商借機台測試,類似試用一段時間。 此時就會透過暫入單借進來公司廠內,當用得很滿意就考慮作進貨採買。 若只是短時間測試,則在歸還給廠商。 與其他系統關聯 就庫存管理層面 會注重在「料品庫存餘額同步更動」 採購系統的進貨單確認後,就會增加庫存數量。 而當退貨單確認時,則庫存數量相應減少。 就訂單管理系統層面 如果交易模式屬於貿易型態的,例如買入商品後再轉手銷售,就可 利用訂單轉請購或訂單轉採購,來減少採購人員key單時間。 就進口系統層面 主要針對向國外廠商下採購單後,舉凡預付購料、報關贖單、進貨費用等等。 都在進口系統模組有關聯 就產品管理系統和採購的關聯 對於料品是屬於有「料件承認管制」時候,在採購日常異動單據輸入料品時,系統會檢查採購的品號的採購廠商是否符合料件承認資料建立中的製造廠商。如不吻合就不能完成該筆品號的採購程序。 另外還有BOM自動請購作業,將需要生產的主件資料按照BOM材料用量資料展開,進而自動產生建議採買的請購需求到採購系統中。